مقدمة حول أهمية فحص المنافذ وNmap في أمن الشبكات

يُعد فحص المنافذ أحد الركائز الأساسية في مجال أمن المعلومات وإدارة الشبكات، حيث يُمكن من خلاله تقييم الحالة الأمنية للخوادم والأجهزة الشبكية، والكشف عن الثغرات المحتملة التي قد تُستخدم من قبل المهاجمين لاختراق الأنظمة أو استغلالها. يُستخدم في هذه العمليات أدوات متعددة، لكن يُعتبر برنامج Nmap أحد الأدوات الرائدة والأكثر شهرة، لما يوفره من قدرات تحليلية عالية وميزات متقدمة تُمكن الخبراء من تتبع وتقييم بيئة الشبكة بشكل دقيق وفعال.

يُستخدم Nmap على نطاق واسع من قبل خبراء أمن المعلومات، مديري الشبكات، والباحثين في مجال الاختراق الأخلاقي، حيث يُعطي تصوراً واضحاً عن المنافذ المفتوحة، الخدمات التي تعمل عليها، وإصداراتها، مما يُسهل على المختصين اتخاذ الإجراءات اللازمة لتعزيز الأمان أو إجراء اختبارات الاختراق بشكل قانوني ومنظم.

وفي منصة مواضيع (mwade3.com)، نُقدم شرحاً تفصيلياً وموسعاً حول كيفية استخدام أدوات Nmap بشكل صحيح، مع التركيز على أساليب الفحص المختلفة، خيارات الأوامر، تحليل النتائج، وأفضل الممارسات لضمان استغلال الأداة بأقصى قدر من الكفاءة والأمان.

ما هو برنامج Nmap؟

Nmap (اختصار لـ Network Mapper) هو أداة مجانية ومفتوحة المصدر تُستخدم لمسح الشبكات، وتحديد الأجهزة والخدمات النشطة عليها، والكشف عن المنافذ المفتوحة على هذه الأجهزة. تم تطويره ليعمل على أنظمة متعددة تشمل Linux، Windows، وmacOS، ويتميز بمرونته العالية التي تسمح بتنفيذ عمليات فحص مخصصة ومتقدمة.

تعتمد قدرات Nmap على تقنيات متقدمة في تحليل الشبكات، مثل فحص SYN، كشف نوع النظام، تحديد إصدارات الخدمات، وحتى التحقق من وجود جدران نارية وأنظمة كشف التسلل. كما يُمكن دمجه مع أدوات أمنية أخرى لتحقيق عمليات تقييم أمنية شاملة.

المفاهيم الأساسية لفحص المنافذ باستخدام Nmap

منافذ الشبكة (Ports)

كل جهاز شبكي يحتوي على مجموعة من المنافذ التي تسمح بالتواصل بين الأجهزة عبر الشبكة. تُستخدم المنافذ لتحديد نوع الخدمة أو التطبيق الذي يعمل على الجهاز، وتُعرف بأرقام تتراوح بين 0 و65535. وتقسم إلى فئتين رئيسيتين:

- المنافذ المعروفة (Well-known ports): من 0 إلى 1023، وتُستخدم عادةً للخدمات الأساسية مثل HTTP (80)، SSH (22)، وغيرها.

- المنافذ العشوائية (Ephemeral ports): من 49152 إلى 65535، وتُستخدم عادةً للاتصالات المؤقتة أو الخاصة.

بروتوكولات النقل: TCP و UDP

يعتمد فحص المنافذ على بروتوكولي TCP و UDP، حيث يختلفان في طريقة العمل والاستجابة. البروتوكول TCP يُعتبر موثوقاً لأنه يضمن استلام البيانات بشكل صحيح، ويُستخدم بشكل واسع للخدمات التي تتطلب موثوقية عالية، مثل البريد الإلكتروني، الويب، SSH. أما بروتوكول UDP فهو أسرع ويُستخدم في خدمات مثل DNS، NTP، وأجهزة الشبكة التي تحتاج إلى استجابة سريعة غير موثوقة.

كيفية تثبيت Nmap على أنظمة التشغيل المختلفة

تثبيت Nmap على توزيعات Linux

على نظام Debian/Ubuntu

sudo apt update

sudo apt install nmapعلى نظام CentOS أو RHEL

sudo yum install nmapتثبيت Nmap على macOS

باستخدام Homebrew، يمكن تثبيته عبر الأمر التالي:

brew install nmapتثبيت Nmap على Windows

يمكن تحميل النسخة الخاصة بويندوز من الموقع الرسمي:

وتتوفر نسخ بواجهة رسومية (Zenmap) وأخرى تعتمد على سطر الأوامر، حسب الحاجة.

الأنماط الأساسية لفحص المنافذ باستخدام Nmap

الفحص البسيط للمنافذ الشائعة

nmap 192.168.1.1يعتمد هذا الأمر على الفحص الافتراضي، الذي يستكشف عادة المنافذ من 1 إلى 1000 على الجهاز المستهدف، ويُعد بداية جيدة لفهم الحالة الأمنية الأساسية.

فحص جميع المنافذ الممكنة

nmap -p- 192.168.1.1يُستخدم عند الرغبة في استكشاف كافة المنافذ، بما يشمل المنافذ غير الشائعة أو غير المعروفة، حيث يُفحص من المنفذ 1 حتى 65535، ويُعتبر فحصاً شاملاً ولكنه يستغرق وقتاً أطول.

فحص نطاق معين من المنافذ

nmap -p 21-25,80,443 192.168.1.1يُتيح تحديد نطاقات أو منافذ محددة لمزيد من التركيز، خاصةً للمنافذ الأكثر استخدامًا لبروتوكولات معروفة مثل FTP، HTTP، وHTTPS.

فحص بروتوكول TCP مقابل UDP

فحص TCP فقط

nmap -sT 192.168.1.1فحص UDP فقط

sudo nmap -sU 192.168.1.1فحص TCP يُستخدم عادةً لأنه أقل تعقيداً، بينما فحص UDP يُعتبر أكثر بطئًا ويتطلب صلاحيات الجذر، لكنه ضروري لاكتشاف خدمات تعتمد على UDP مثل DNS وSNMP.

فحص Stealth باستخدام SYN Scan

sudo nmap -sS 192.168.1.1يُعرف أيضاً بفحص “التسلل” أو “الاختراق الخفي”، لأنه لا يُكمل عملية الاتصال TCP handshake، مما يقلل من احتمالية اكتشافه، ويُستخدم غالبًا في عمليات الاختبار الأمني.

كشف إصدارات الخدمات ونظام التشغيل

كشف إصدار الخدمة

nmap -sV 192.168.1.1كشف نظام التشغيل

sudo nmap -O 192.168.1.1هذه الخيارات مهمة لتكوين صورة أدق عن البنية التحتية، وتحديد الثغرات الأمنية المحتملة بناءً على إصدارات الخدمات وأنواع الأنظمة.

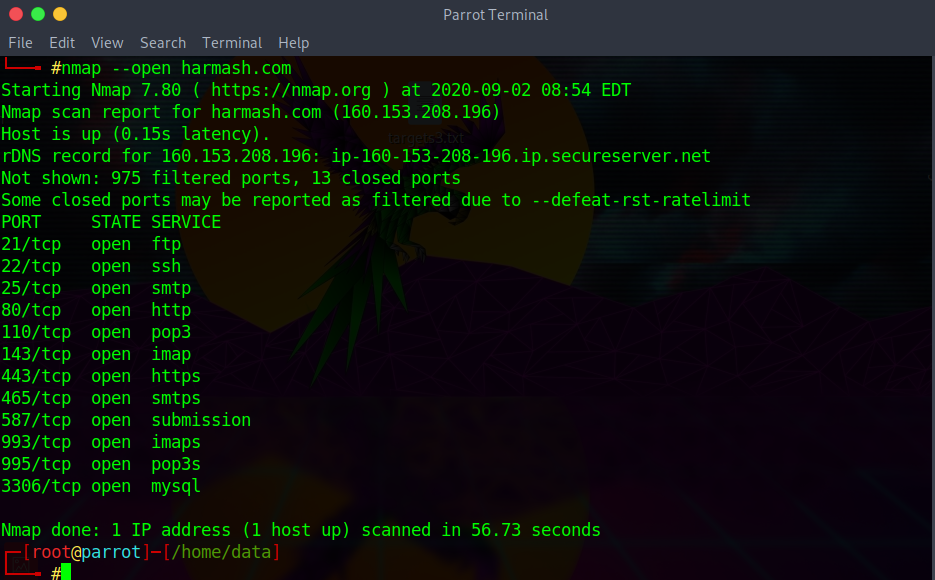

التحليل المتقدم للنتائج وكيفية تفسيرها

عند تنفيذ فحص باستخدام Nmap، تُعرض النتائج بشكل منظم، يوضح كل منفذ، حالته، الخدمة التي تعمل عليه، وإصدارها إن وُجد. على سبيل المثال، تظهر النتائج على الشكل التالي:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4

80/tcp open http Apache 2.4.6

443/tcp open https OpenSSL 1.0.2kهذه البيانات تُساعد على تقييم مدى تعرض النظام للثغرات، حيث يُمكن ملاحظة أن إصدار OpenSSH قد يكون قديمًا، أو أن خدمة الويب تعتمد على إصدار قديم من Apache.

كما يُمكن تصدير النتائج بصيغ متعددة لتسهيل التحليل، مثل النصوص، XML، أو ملفات قابلة للبرمجة النصية.

طرق حفظ النتائج وتحليلها بشكل منهجي

حفظ نتائج الفحص بصيغ مختلفة

| النوع | الوصف | الأمر |

|---|---|---|

| نص عادي | حفظ النتائج في ملف نصي للقراءة اليدوية | nmap -oN report.txt 192.168.1.1 |

| XML | ملف يمكن معالجته برمجياً لعمليات تحليل آلية | nmap -oX report.xml 192.168.1.1 |

| Scripting | ملف يمكن استخدامه مع أدوات برمجية لتحليل البيانات | nmap -oG report.gnmap 192.168.1.1 |

| متعدد الصيغ | حفظ النتائج في عدة صيغ في وقت واحد | nmap -oA report 192.168.1.1 |

دمج نتائج Nmap مع أدوات أمنية أخرى لتحقيق تقييم شامل

التكامل مع أدوات الاختراق والأمان

- Metasploit Framework: يستخدم نتائج Nmap لتحديد نقاط الضعف وتنفيذ هجمات موجهة بشكل قانوني.

- OpenVAS: يُستخدم لتحليل الثغرات بناءً على المعلومات المستخرجة من فحوصات Nmap.

- Splunk أو ELK Stack: لتحليل النتائج ضمن سياق البيانات الكبيرة، والتعرف على أنماط الاختراق أو الحالات غير المألوفة.

- Nikto: لفحص تطبيقات الويب المكتشفة من خلال نتائج Nmap، وتحديد الثغرات فيها.

الاعتبارات القانونية والأخلاقية في استخدام Nmap

استخدام أدوات الفحص مثل Nmap يجب أن يتم دائمًا ضمن إطار قانوني وأخلاقي. يُمنع بشكل قاطع فحص أنظمة لا تملك إذنًا مسبقًا، حيث يُعد ذلك انتهاكًا قانونيًا قد يعرض المستخدم للمساءلة القانونية. عند العمل في بيئة مهنية، يجب توثيق كافة الموافقات والإجراءات قبل الشروع في عمليات الفحص، والتأكد من الالتزام بسياسات الشركة أو المؤسسة.

نُشجع دائمًا على استخدام Nmap بشكل مسؤول، مع احترام خصوصية وأمان الأنظمة المستهدفة، وعدم استخدامه إلا لأغراض أمنية مشروعة، مثل تقييم الثغرات، والتحليل الأمني، أو الاختبارات المصرح بها.

أفضل الممارسات عند استخدام Nmap لتحليل المنافذ

- ابدأ بفحص بسيط لتحديد الحالة العامة، ثم قم بتوسيع نطاق الفحص تدريجيًا.

- حدد أهدافًا واضحة، وتجنب الفحوصات العشوائية على نطاقات غير مخصصة لذلك.

- استخدم ملفات السكريبتات (NSE) لتنفيذ عمليات فحص متقدمة، مثل البحث عن الثغرات أو تحليل الشهادات الأمنية.

- راقب استجابة الشبكة وتجنب الفحوصات التي قد تؤدي إلى تعطيل الخدمة أو إثارة الإنذارات الأمنية.

- قم بتحديث Nmap بشكل دوري لضمان استلام أحدث التحديثات والتوقيعات الأمنية.

استخدام مكتبة Nmap Scripting Engine (NSE) للفحص المتقدم

تُعد NSE واحدة من أقوى ميزات Nmap، حيث تتيح للمستخدم تنفيذ سكريبتات مخصصة لفحوصات أمان عميقة، مثل اكتشاف الثغرات، فحص تطبيقات الويب، والتحقق من الشهادات الرقمية. إليك بعض الأمثلة على استخدام NSE:

nmap --script=http-vuln* -p 80 192.168.1.1حيث يُستخدم لفحص ثغرات أمنية على تطبيقات الويب، وهناك العديد من السكريبتات التي تغطي مجالات متنوعة.

أمثلة على بعض السكريبتات المفيدة

| اسم السكريبت | الوصف | الاستخدام |

|---|---|---|

| http-enum | استكشاف واجهات الويب، وتحديد التطبيقات أو الأدوات المستخدمة | nmap --script=http-enum -p 80 192.168.1.1 |

| ftp-anon | كشف إمكانية الدخول المجهول إلى خوادم FTP | nmap --script=ftp-anon -p 21 192.168.1.1 |

| ssl-cert | استخراج معلومات الشهادات الرقمية للخوادم الآمنة | nmap --script=ssl-cert -p 443 192.168.1.1 |

| smb-os-discovery | كشف تفاصيل نظام Windows عبر بروتوكول SMB | nmap --script=smb-os-discovery -p 445 192.168.1.1 |

الخلاصة

يمثل Nmap أداة أساسية في عمليات تحليل الشبكات، وتقييم الأمان، واكتشاف الثغرات. من خلال فهم كيفية استغلال مختلف الخيارات والأوامر، يمكن للمهتمين بمجال أمن المعلومات تحسين قدراتهم على تقييم بيئة أنظمتهم بشكل دقيق، وتحديد نقاط الضعف التي قد تُهدد استقرار وسلامة البيانات. إن الاستخدام المسؤول، والتحديث المستمر، والمعرفة الشاملة بخصائص الأداة، تُمكن من تحقيق نتائج فعالة، وتوفير حماية أفضل للبنية التحتية الرقمية.

للاستزادة والمزيد من المعلومات، يُنصح بمراجعة المصادر الرسمية، مثل كتاب Nmap الرسمي، وكتابات خبراء الأمن مثل Gordon Lyon.

المراجع

- كتاب Nmap الرسمي

- Lyon, Gordon. Nmap Network Scanning: The Official Nmap Project Guide to Network Discovery and Security Scanning